24 oktober 2022 Bellingcat

In de vroege ochtend van maandag 10 oktober 2022 bestookte Rusland volgens de Oekraïense nationale hulpdienst de grootste steden van Oekraïne met raketten waarbij ten minste 20 mensen omkwamen en meer dan 100 gewond raakten .

De afstandsbedieningsmoordenaars achter de Russische kruisraketaanvallen op Oekraïne

Rusland heeft opgeschept over de chirurgische precisie van zijn kruisraketten en beweerde dat de aanvallen van 10 oktober gericht waren op de militaire en veiligheidscommandocentra van Oekraïne en op het nationale energienetwerk. Open source-gegevens tonen echter aan dat meerdere raketten niet-militaire doelen hebben geraakt, woongebouwen hebben beschadigd en kleuterscholen en speeltuinen hebben geraakt .

De aanslagen van 10 oktober waren de grootste gecoördineerde raketaanvallen van Rusland sinds het begin van de oorlog. Toch eindigde de vernietiging daar niet. Raketaanvallen gingen de volgende dag door met ten minste 28 gelanceerd op 11 oktober. Door de stakingen hadden grote aantallen burgers in Kiev, Lviv, Vinnytsia en Dnipro geen of sporadische toegang tot elektriciteit.

Aanvallen met kruisraketten op de energie-infrastructuur van Oekraïne duurden tot een tweede week op 17 oktober 2022, toen Oekraïne meldde dat er drie kruisraketten waren neergeschoten die richting Kiev vlogen. In de ochtend van 18 oktober werden in ten minste drie steden nieuwe raketaanvallen gemeld, waardoor sommigen zonder elektriciteit kwamen te zitten. Vanaf 18 oktober 2022 onderzochten internationale aanklagers het aanvallen van civiele gebouwen en kritieke civiele infrastructuur als mogelijke oorlogsmisdaden.

Restanten van een Kalibr-raket gevonden in de buurt van inslagkraters op 10 oktober in Konotop, Oekraïne, ( Bron : het Oekraïense ministerie van Defensie). Het wrak van de romp toont de veelbetekenende zwarte gebroken strepen van de Kalibr (afbeelding rechtsboven) en de onderkant toont gedeeltelijk de inscriptie 3M-14 die het wapen siert en is hier in meer detail te zien ).

Visueel bewijs en foto’s van overblijfselen van de raketten laten zien dat veel van de raketten die op 10 en 11 oktober 2022 werden gelanceerd, gevleugelde kruisraketten waren, van de in zee gelanceerde Kalibr (3M-14), de door land gelanceerde R-500 (9M728) voor het Iskander-systeem en door de lucht gelanceerde Kh-101-types. Deze raketten worden door Rusland aangeprezen als zeer nauwkeurige wapens die alleen relevante militaire doelen vernietigen. Sinds het begin van de Russische invasie hebben langeafstandskruisraketten echter herhaaldelijk de civiele infrastructuur vernietigd en honderden burgerslachtoffers en gewonden veroorzaakt , bijvoorbeeld toen een kruisraket eerder deze zomer woonwijken in Odessa en Mykolaiv trof.

Op één enkele dag in juli zouden bij aanvallen met kruisraketten op de stad Vinnytsia 27 burgers zijn omgekomen . Deze aanvallen, die niet-militaire doelen troffen, suggereren ofwel dat de raketten hun voorgeprogrammeerde vliegroute niet volgden, dat het richten was gebaseerd op gebrekkige inlichtingeninformatie, of dat civiele schade opzettelijk was. In ten minste twee gevallen in april en begin juni vlogen Russische kruisraketten gevaarlijk laag boven kerncentrales, waardoor het risico op een nucleair ongeval ontstond in het geval van een misfire of vallend puin.

Russische kruisraketten

Ondanks honderden open source afbeeldingen en video’s die de vlucht en de dodelijke impact van kruisraketten laten zien, is er weinig bekend over wie precies verantwoordelijk is voor het bepalen van hun doelen en voor het programmeren van hun vliegroutes. Toewijzing van de programmering van de vliegroute van deze zogenaamd zeer nauwkeurige wapens is relevant, aangezien het opzettelijk of willekeurig aanvallen van Oekraïense burgers en civiele infrastructuur potentiële oorlogsmisdaden zou kunnen vormen .

Na een onderzoek van zes maanden konden Bellingcat en zijn onderzoekspartners The Insider en Der Spiegel een tot nu toe geheime groep van tientallen militaire ingenieurs ontdekken met een educatieve en professionele achtergrond in het programmeren van raketten. Uit telefonische metadata blijkt dat de contacten tussen deze personen en hun superieuren sterk zijn toegenomen kort voor veel van de uiterst nauwkeurige Russische kruisraketaanvallen waarbij honderden doden zijn gevallen en miljoenen mensen in Oekraïne geen toegang meer hebben tot elektriciteit en verwarming. De groep, die werkt vanuit twee locaties – een op het hoofdkantoor van het Ministerie van Defensie in Moskou en een andere op het hoofdkwartier van de Admiraliteit in St. Petersburg – is diep begraven in het enorme “Hoofdcomputercentrum van de Generale Staf” van de Russische strijdkrachten, vaak afgekort als ГВЦ (GVC).

De meeste leden die door Bellingcat en partners worden geïdentificeerd, zijn jonge mannen en vrouwen, waaronder een man-en-vrouw-echtpaar, velen met een IT- en zelfs computerspelachtergrond. Sommigen werkten ook in het Russische militaire commandocentrum in Damascus in de periode tussen 2016 en 2021, een periode waarin Rusland kruisraketten in Syrië plaatste. Anderen zijn ontvangers van verschillende militaire onderscheidingen, onder meer van de Russische president Vladimir Poetin.

Bellingcat benaderde elk geïdentificeerd lid van deze clandestiene GVC-eenheid met een aanbod om onze bevindingen te bevestigen of te ontkennen, en met een lijst met vragen, waaronder wie de doelen selecteert en of de burgerslachtoffers het gevolg zijn van rekenfouten of het opzettelijk richten op burgers. Een hoge officier, telefonisch bereikt door een verslaggever van onze onderzoekspartner The Insider, hing op zodra hij hoorde met wie hij sprak. Alle andere militaire ingenieurs, op twee na, reageerden niet op telefoontjes en sms-berichten of ontkenden expliciet dat ze voor de Russische strijdkrachten werkten of ontkenden zelfs maar te weten wat GVC was, ondanks het feit dat velen foto’s te zien kregen waarop ze poseren in militair uniform met GVC-insignes . Een van de technici ontkende hun banden met deze eenheid niet, maar gaf aan dat ze de vragen die we hen stelden niet veilig konden beantwoorden, en bedankte ons team voor het waarschuwen van hen voor de aanstaande publicatie. Een ander lid deelde ons, op voorwaarde van anonimiteit, bepaalde contextuele informatie over hoe de groep de taak had gekregen om handmatig de geavanceerde vliegroutes van Ruslands uiterst nauwkeurige kruisraketten te programmeren en verschillende foto’s van hun commandant luitenant-kolonel Igor Bagnyuk. Deze persoon leverde ook groepsfoto’s van de GVC-berekeningsgroep die poseerde voor een gebouw van het Ministerie van Defensie in Moskou. bepaalde contextuele informatie over hoe de groep werd belast met het handmatig programmeren van de geavanceerde vliegroutes van Ruslands uiterst nauwkeurige kruisraketten en verschillende foto’s van hun commandant luitenant-kolonel Igor Bagnyuk. Deze persoon leverde ook groepsfoto’s van de GVC-berekeningsgroep die poseerde voor een gebouw van het Ministerie van Defensie in Moskou. bepaalde contextuele informatie over hoe de groep werd belast met het handmatig programmeren van de geavanceerde vliegroutes van Ruslands uiterst nauwkeurige kruisraketten en verschillende foto’s van hun commandant luitenant-kolonel Igor Bagnyuk. Deze persoon leverde ook groepsfoto’s van de GVC-berekeningsgroep die poseerde voor een gebouw van het Ministerie van Defensie in Moskou.

Methode van identificatie

De identificatie van deze clandestiene groep binnen het Ministerie van Defensie werd gedaan door open-sourcegegevens te ontleden van duizenden afgestudeerden van de leidende militaire instituten van Rusland die zich richten op rakettechniek en -programmering, met name de in Balashikha gevestigde Militaire Academie van Strategische Rakettroepen nabij Moskou, en het Military-Naval Engineering Institute, gevestigd in de buitenwijk Poesjkin, St. Petersburg. Een uitgangshypothese was dat deze vooraanstaande militaire instituten een oefenterrein zouden kunnen zijn voor ten minste enkele van de officieren die momenteel de meest geavanceerde langeafstandsraketten van Rusland programmeren.

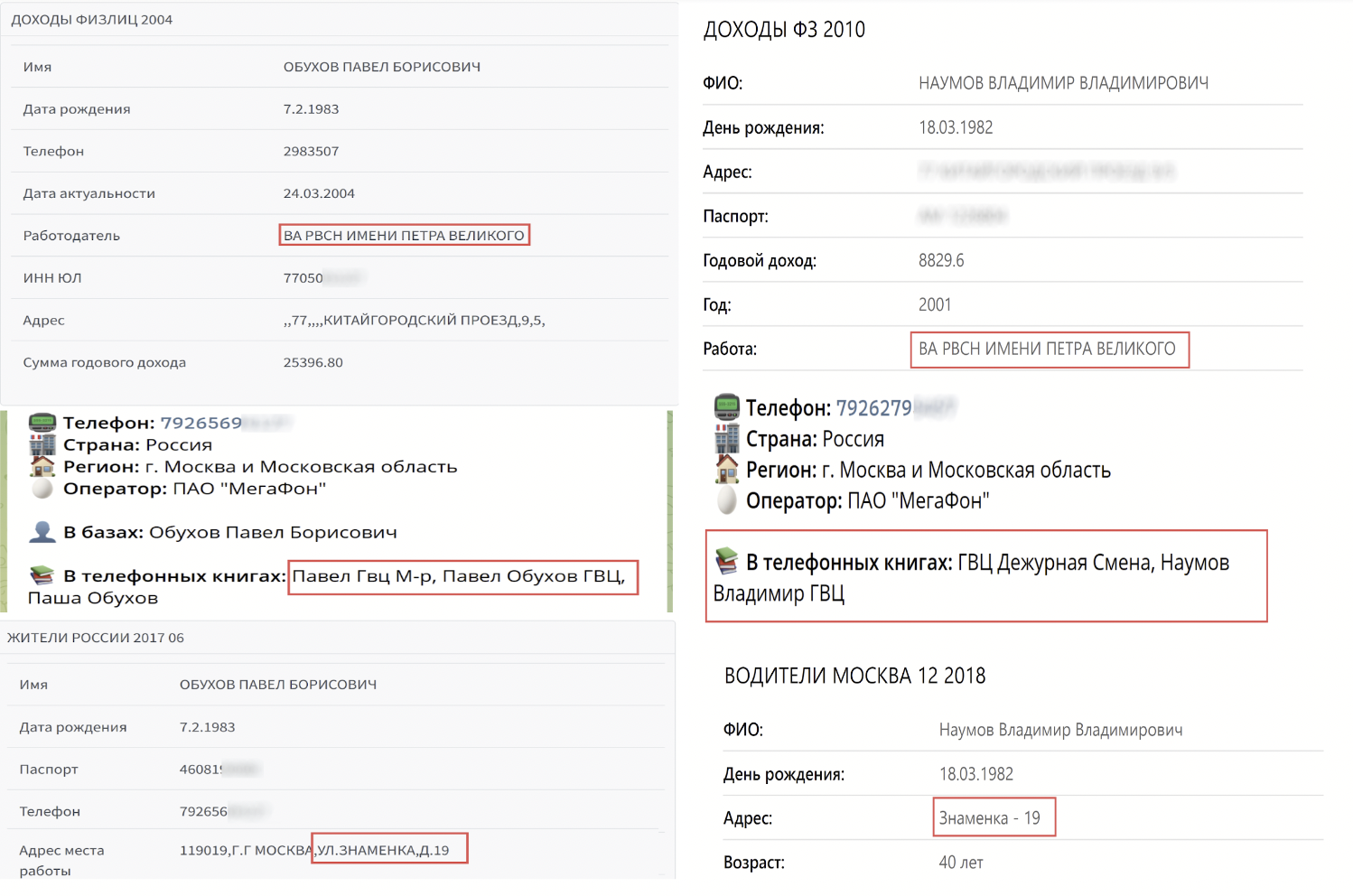

Bellingcat analyseerde gelekte werkgelegenheids- of telefoongegevens over deze afgestudeerden die beschikbaar waren via de Russische ondergrondse datamarkten. Hierdoor konden we ontdekken dat naar sommige van deze mensen werd verwezen in lijsten met telefonische contactpersonen, verkregen van verschillende Telegram-bots voor het opzoeken van gegevens, zoals Glaz Boga en HimeraSearch, als werkend bij GVC (Главный Вычислительный Центр) of het Main Computation Center of the Armed Forces of Rusland. Met name al deze afgestudeerden van militaire rakettechniek met een GVC-referentie gekoppeld aan hun telefoonnummers in deze apps waren geregistreerd als wonend en werkend in Znamenka Street 19 in Moskou – het officiële adres van de Russische Strijdkrachten Generale Staf.

Twee afgestudeerden van de Russische Academie van Strategische Rakettroepen wiens huidige werkadres is vermeld op Znamenka Street 19. Aanvullende informatie van online gelekte contactlijsten (zie ‘в телефонных книгах’) laat zien dat sommigen de werkplek van deze personen hebben vermeld als de GVC.

Wat is de GVC?

Er is geen openbare informatie die het belangrijkste rekencentrum van de Russische strijdkrachten in verband brengt met de programmering van kruisraketten. De functie van het GVC is in militaire publicaties ondoorzichtig beschreven als ” het leveren van IT-diensten ” en “automatisering” aan de Russische strijdkrachten. Ondanks zijn lange geschiedenis (volgens Zvezda, een tv-outlet gelieerd aan de Russische strijdkrachten, werd het opgericht in 1963 ), zijn er in de huidige Russische media schaarse openbare vermeldingen van dit instituut. Een zeldzaam voorbeeld komt in de vorm van een 2018-prijs

Aan een lid van een militair koor ondertekend door kolonel Robert Baranov, genoemd als de ‘directeur van het belangrijkste rekencentrum van de strijdkrachten van Rusland’. In 2021 meldde een website over de Russische Wolga-regio dat Baranov, afkomstig uit de Republiek Tsjoevasjië, bij presidentieel decreet was gepromoveerd tot generaal-majoor. Het bijbehorende decreet waarin Baranov wordt genoemd , is te vinden op de website van de Russische regering.

Een van de technici die we identificeerden als werkend voor GVC, ontving in 2020 een “certificaat van dankbaarheid” van president Poetin, volgens zijn cv op een freelance vacature . Bellingcat kon de naam van deze man echter niet vinden in een van de openbaar beschikbare lijsten van Russische ontvangers van de prijs uit dat jaar. In dezelfde posting beschrijft hij zijn opleiding als “geautomatiseerde systemen met een speciale toepassing”.

Uit een geaggregeerd overzicht van de opleidings- en professionele achtergrond van de mensen die bij GVC zijn aangesloten op basis van telefonische contactlijsten blijkt dat de meesten van hen zijn afgestudeerd aan ofwel de Academie voor Strategische Rakettroepen (en met name de dochteronderneming Informaticasystemen in Serpukhov) of de Militaire Naval Engineering Instituut. Sommigen hadden eerdere militaire dienst als marinekapitein of scheepswerktuigkundige. Anderen hadden eerdere civiele werkervaring als zakelijke IT-specialisten of game-ontwerpers.

Hoe we het GVC-team hebben gekoppeld aan kruisraketten?

Gezien deze zeer gespecialiseerde technische vaardigheden leek het aannemelijk dat de GVC gekoppeld zou kunnen zijn aan het programmeren van de vliegroutes van Russische kruisraketten. Daarom verkreeg Bellingcat telefoonmetadatarecords van de hoogste persoon die publiekelijk werd genoemd als directeur: generaal-majoor Baranov. Deze methode is vergelijkbaar met die van Bellingcat om de gifmengers van de Russische oppositiepoliticus Alexey Navalny op te sporen en te traceren , met gegevens die zijn gekocht bij makelaars die dergelijke diensten vaak aanbieden. Hoewel deze methode in de meeste landen onmogelijk zou zijn, heeft de Russische zwarte markt voor gegevens journalisten en activisten de afgelopen jaren geholpen bij het opzetten van talrijke belangrijke onderzoeken naar de militaire en geheime diensten van het land.

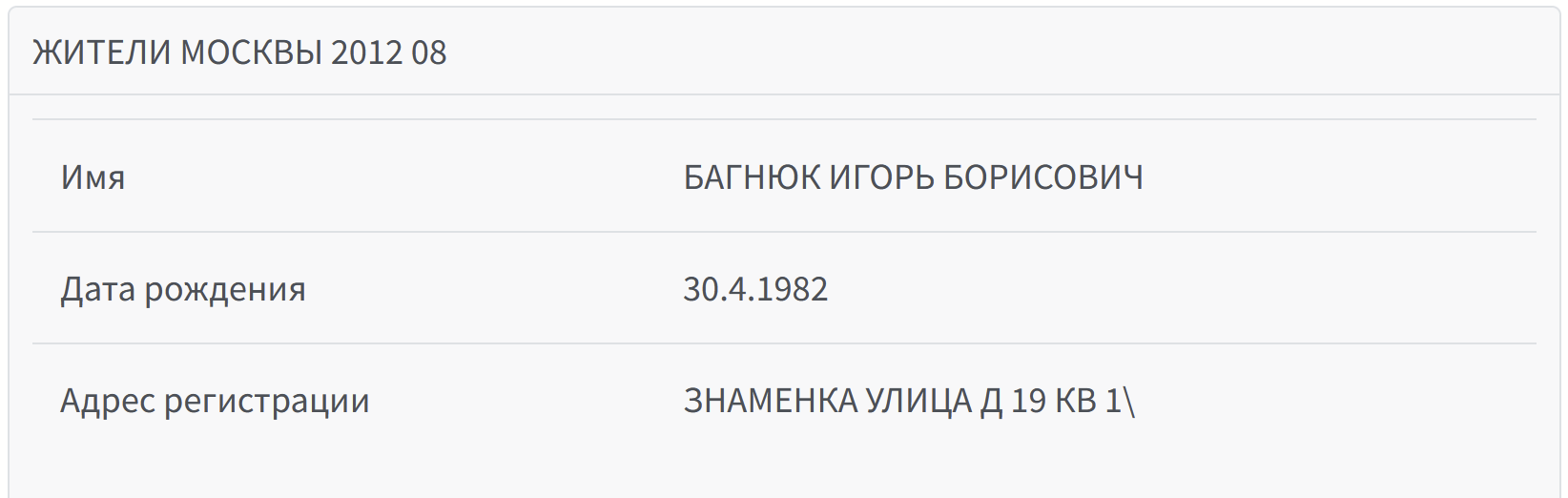

Een analyse van 126 telefoontjes van 24 februari tot eind april 2022 toonde een correlatie aan tussen significante Russische kruisraketaanvallen in Oekraïne en inkomende oproepen voorafgaand aan de raketaanvallen afkomstig van een bepaald nummer dat we identificeerden als behorend tot een andere hoge officier die aan het werk was. bij het GVV. Deze officier is geïdentificeerd via telefooncontactlijsten en gelekte woondatabases als luitenant-kolonel Igor Bagnyuk, en stond geregistreerd op hetzelfde adres als de andere bekende GVC-officieren op Znamenka 19.

Records tonen het geregistreerde adres van luitenant-kolonel Igor Bagnyuk.

In de veronderstelling dat luitenant-kolonel Bagnyuk de hoogste officier was die mogelijk betrokken was bij het programmeren van langeafstandsraketten, vanwege zijn directe communicatie met de commandant van de groep, verkregen we vervolgens zijn telefoonmetadatarecords voor de periode van de begin van de Russische invasie in Oekraïne. Uit de telefoongesprekken van Bagnyuk bleek dat er intensief werd gecommuniceerd met meer dan 20 militaire ingenieurs en IT-specialisten die verbonden waren aan het GVC. We doken terug in dezelfde Russische gegevensbronnen op de zwarte markt en verwierven vervolgens een aantal van de telefoonnummers die het vaakst met elkaar in contact kwamen die werden toegeschreven aan GVC-functionarissen. Door de cumulatieve hoeveelheid telefoongegevens te analyseren, reconstrueerden we een team van 33 militaire ingenieurs die regelmatig rapporteerden of communiceerden met luitenant-kolonel Bagnyuk.

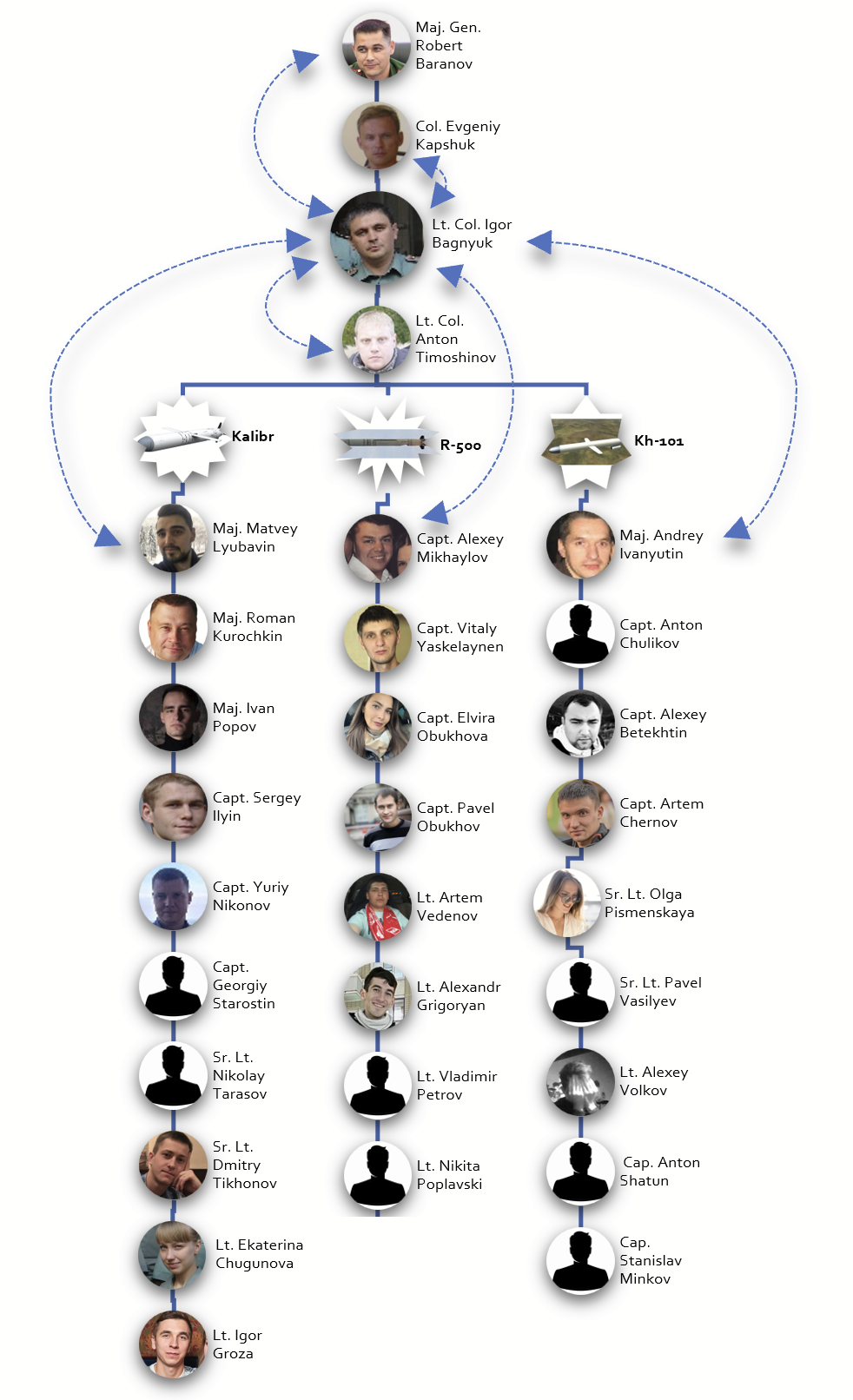

De clandestiene groep ingenieurs die we hebben geïdentificeerd, lijkt te bestaan uit drie teams van elk ongeveer 10 ingenieurs, waarbij elk team zich toelegt op één specifiek type raket met hoge precisie.

Onze initiële hypothese was gebaseerd op het ” clusteren ” van individuele ingenieurs op basis van hun telefonische communicatie met elkaar. Er werden drie clusters geïdentificeerd die voornamelijk onder het cluster en met hun bevelvoerende officieren spraken. Vervolgens vergeleken we pieken in de communicatie van de clusters met dagen en tijden waarop raketaanvallen openbaar werden gemeld, en vonden we een verband met de drie specifieke typen raketten. De specialisatie van elke ingenieur op basis van eerdere werk- of opleidingsgeschiedenis kwam overeen met de veronderstelde focus, waarbij officieren met een militaire marineachtergrond deel uitmaakten van het door de zee gelanceerde raketteam, enz.).

De drie soorten raketten zijn: ЗМ-14 ( Kalibr , in zee gelanceerd), R-500 (ook bekend als 9М728, voor Iskander-systemen, (grond) gelanceerd) en Kh-101 (in de lucht gelanceerd).

Een organogram van de groep binnen het GVC, gereconstrueerd op basis van gespreksinteracties tussen luitenant-kolonel Bagnyuk en leden van de teams. Bellingcat en The Insider hebben contact opgenomen met elk lid met het recht op antwoord. De meeste officieren reageerden niet; de antwoorden van degenen die hebben geantwoord, worden hieronder verder samengevat.

Een officier – Anton Timoshinov genaamd, een luitenant-kolonel zoals Bagnyuk – leek te communiceren met leden van elk van de drie clusters, maar communiceerde niet met iemand die luitenant-kolonel Bagnyuk overtrof, dus hij leek een ondergeschikte van Bagnyuk te zijn maar superieur aan de officieren in de drie subgroepen.

Wat zijn de hoge-precisieraketten van Rusland?

Het Russische leger is sinds het midden van de 20e eeuw bezig met het ontwikkelen van langeafstands, zeer nauwkeurige kruisraketten. Het is echter pas in de afgelopen twintig jaar in staat geweest om conventionele kruisraketten te ontwikkelen en te perfectioneren, lang nadat hun Amerikaanse tegenhangers voor het eerst werden ingezet.

Tijdens de oorlog in Oekraïne heeft Rusland drie primaire typen kruisraketten gebruikt – die allemaal voor het eerst in de oorlog in Syrië lijken te zijn getest. Deze drie typen omvatten op zee gelanceerde, in de lucht gelanceerde en op de grond gelanceerde kruisraketten.

Kalibr 3M-14 (zee gelanceerd)

Een Kalibr-kruisraket wordt gelanceerd vanaf een Russisch marineschip in de Kaspische Zee, foto: Russisch Ministerie van Defensie.

Kalibr 3M-14, ook bekend onder de benaming 26 SS-N-30A, is de landdoelvariant van de Kalibr-familie die ook anti-scheeps- en anti-onderzeeërmodificaties omvat. Alle drie de versies van de Kalibr delen een verticaal lanceersysteem waarmee ze kunnen worden gelanceerd met een willekeurig aantal Russische marineschepen, waaronder kleinere korvetten en onderzeeërs. In Syrië is bewezen dat de raket doelen kan raken tot op 1800 km van de lanceerplaats.

Hoewel nauwkeurige schattingen niet beschikbaar zijn, heeft Rusland sinds het begin van de invasie van Oekraïne honderden Kalibr-raketten gelanceerd, met één media-schatting van 225 raketten die in slechts de eerste twee maanden van de oorlog zijn afgevuurd. Elke raket kost naar schatting ongeveer 6,5 miljoen euro (6,38 miljoen dollar).

Kh-101 (lucht gelanceerd)

Een Russische strategische bommenwerper lanceert in 2016 een Kh-101 in Syrië. Screengrab van video van het Russische ministerie van Defensie.

De Kh-101 is de conventionele kernkopversie van de door de lucht gelanceerde kruisraketten van Rusland. Net als de Kalibr debuteerde het in een echte oorlogsomgeving in Syrië . Net als de Kalibr is de Kh-101 ontworpen om luchtverdedigingssystemen te ontwijken door op lage hoogte te vliegen en het terrein op de grond te volgen; er wordt echter gerapporteerd dat het vermogen om radardetectie te verslaan geavanceerder is, zowel vanwege lagere vlieghoogten als absorberend oppervlaktemateriaal. Het gerapporteerde bereik van de Kh-101 is maximaal 2.800 km en kan worden gelanceerd vanaf Tu-160, Tu-95MS of Tu-22M3 strategische bommenwerpers. Elke Kh-101 heeft naar verluidt een kernkop van 450 kg die kan bestaan uit zeer explosieve, doordringende of clustermunitie.

Lancering van een R-500 kruisraket vanaf een Iskander-systeem tijdens militaire oefeningen in 2014, foto: Russisch Ministerie van Defensie.

R-500

De R-500 is de kruisversie van de raketten die werden gelanceerd vanaf het Iskander-M-raketcomplex met verticale lancering, traditioneel gebruikt om ballistische raketten te lanceren, en werd voor het eerst ingezet in 2013. In tegenstelling tot de Kalibr en de Kh-101, heeft het een aanzienlijk kortere afstand van ongeveer 500 km, maar kan met een zeer korte aanlooptijd gereed, gericht en gelanceerd worden, waarbij Russische wapenblogs beweren dat er minder dan een minuut nodig is tussen lanceringen gericht op verschillende doelen. Het draagt een conventionele kernkop van 500 kg, maar kan, net als de Kh-101, worden aangepast om een kernkop te herbergen. De conventionele kernkoppen kunnen clustermunitie, brandstofexplosieve en bunkerbrekende munitie vervoeren . Net als de Kh-101 vliegt ook de R-500 op lage hoogteom de meeste standaard radardetectiesystemen te vermijden.

Vliegrouteplanning en precisie

Russische autoriteiten beweren dat hun kruisraketten zeer nauwkeurige wapens zijn en doelen kunnen raken met een afwijking van niet meer dan vijf tot zeven meter. Russische staatsmedia hebben echter gemeld dat de nauwkeurigheid tussen de 30 en 50 meter kan liggen .

Hoewel het exacte vliegpad en het mechanisme voor het zoeken naar doelen varieert tussen de drie typen, beschrijven verschillende wapens en militaire publicaties hoe elk in het algemeen een voor de route aangepaste initiële vliegroute volgt die zowel afhankelijk is van astro-inertiële navigatie, die metingen van gyroscopen aan boord vergelijkt en hoogtemeters naar een voorgeprogrammeerde reeks en op satelliet (Navistar) en GPS (GLONASS) routecorrectie , evenals optische en correlatie-extreme herkenning van waypoints langs het pad en het uiteindelijke doel.

Vanwege de complexiteit van interacties tussen de verschillende inputs voor de vliegbaan en koersaanpassing, vereist de vliegbaan van elke raket een op maat gemaakte, individuele planning. Volgens een van de leden van het GVC-team die ermee instemde om vragen te beantwoorden op voorwaarde van anonimiteit, vereist de pre-flight planning simulatie van het volledige vliegpad van lanceerplaats tot doel. Het resulterende vliegpadplan en het algoritme voor koersaanpassingen op basis van verschillende inputs worden door de programmeurs op een robuuste geheugenstick geladen, die vervolgens wordt doorgegeven aan de lanceerlocatie en in de raket wordt gestoken.

Wie zijn de afstandsbedieningsmoordenaars?

Een foto van de leden van de GVC-groep uit 2013, anoniem aangeleverd door een van de unitleden. Meest rechts: kolonel Igor Bagnyuk. Bellingcat heeft deze foto geolokaliseerd op de binnenplaats van het uitgestrekte gebouw van de Generale Staf van de Russische strijdkrachten op Znamenka 19.

De achtergrond van de militaire ingenieurs die voor het GVC werken, is divers. Het omvat zowel mensen die hun hele loopbaan in het leger of de marine hebben gewerkt en vervolgens een specialisatie in militaire techniek hebben gevolgd, als jongeren die zijn gerekruteerd uit civiele banen die meestal verband houden met IT en informatica.

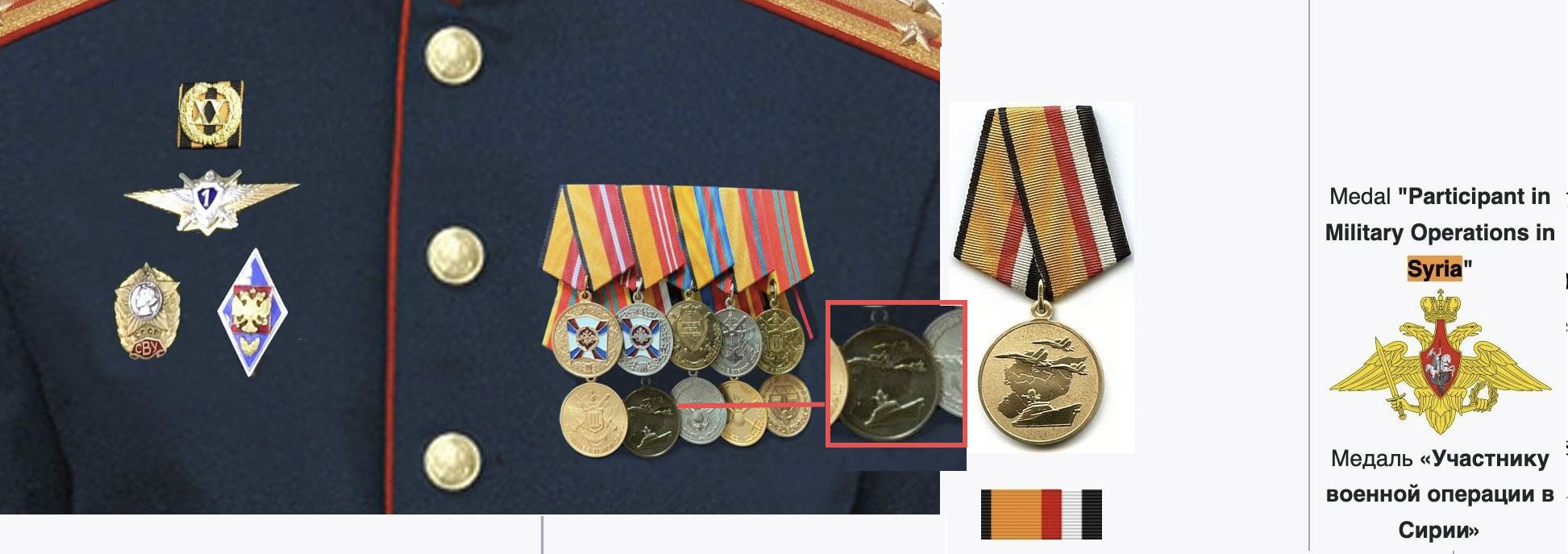

Igor Bagnyuk, foto aangeleverd door een lid van de eenheid. Hij is drager van verschillende militaire medailles, waaronder de Military Valor 2nd Degree-medaille.

De directe commandant van de subeenheid voor raketvoorbereiders bij GVC lijkt kolonel Igor Bagnyuk te zijn. Dit werd vastgesteld op basis van de analyse van telefoongegevens van elf leden van de groep ingenieurs verkregen uit gegevensbronnen op de Russische zwarte markt, waaronder die van Bagnyuk zelf, die een patroon van ondergeschiktheid vertoonden waarin elk lid met hem communiceerde maar hij alleen communiceerde met de superieuren. Bovendien werd hij geïdentificeerd – zowel door gezichtsherkenning als door de militaire insignes – als de hoogste officier op de groepsfoto met andere GVC-teamleden. Bovendien verklaarde het lid van het team dat met verslaggevers omging, dat Bagnyuk de directe commandant was.

Delen van de biografie van Bagnyuk kunnen worden gereconstrueerd uit gelekte gegevens die zijn gevonden in verschillende geaggregeerde databases, zoals HimeraSearch en Glaz Boga. Luitenant-kolonel Bagnyuk, geboren in 1982 in Riga, studeerde in 2004 af aan de Serpukhov-dochteronderneming van de Academie voor Strategische Rakettroepen, die gespecialiseerd is in IT-systemen voor Russische raketten. Hij werd ingezet bij militaire eenheid 29692 in de buurt van de stad Vladimir totdat hij op een gegeven moment vóór 2010 naar Moskou werd verplaatst om zich bij GVC aan te sluiten.

De medailles en onderscheidingen op zijn foto, verkregen van een van de GVC-leden die met Bellingcat omgingen, laten zien dat Bagnyuk een medaille heeft gekregen voor “Deelname aan militaire operaties in Syrië”. Deze medaille werd uitgereikt aan Russische officieren in de periode tussen 2015 en 2020. De Russische strijdkrachten hebben in de periode tussen 2015 en 2017 in Syrië zowel door vliegtuigen gelanceerde als door zee gelanceerde kruisraketten afgevuurd , waaronder gerapporteerde aanvallen in 2016 op Aleppo.

Een medaille gedragen door luitenant-kolonel Igor Bagnyuk uitgereikt voor deelname aan het conflict in Syrië.

De inzet in Syrië van officieren van de eenheid onder toezicht van Bagnyuk kan ook via open bronnen worden bevestigd. Op deze foto, gepubliceerd op de officiële website van het Kremlin ( archief ), is de Russische president Poetin te zien in gesprek met de Syrische president Bashar Al-Assad tijdens een bezoek aan Damascus in januari 2021. De bijeenkomst wordt gehouden in het beveiligde militaire commandocentrum van Rusland in Syrië, zoals beschreven in de begeleidende release van het Kremlin. Op een rij achter de twee leiders zitten verschillende niet nader genoemde Russische officieren. Een van hen lijkt Maj. Andrey Ivanyutin te zijn ( archief), een lid van de GVC-eenheid met wie uit telefoongegevens blijkt dat Bagnyuk tijdens de huidige oorlog uitgebreid heeft gecommuniceerd. Met behulp van gezichtsvergelijkingstools kon Bellingcat de VK-pagina van Ivanyutin identificeren.

Rapporteren aan Top Brass vóór aanvallen

Kijkend naar de telefoonmetadata van luitenant-kolonel Bagnyuk over een periode van maanden, begint er een patroon te ontstaan.

Terwijl Bagnyuk zijn ondergeschikten van het GVC-team relatief vaak belde, sprak hij zelden met zijn commandanten – luitenant-generaal Baranov en kolonel Evgeniy Kapshuk. Een overzicht van zijn oproepen aan de top van het GVC laat een correlatie zien tussen deze oproepen en op handen zijnde grootschalige raketaanvallen.

Een maand voor de grote aanslagen in oktober sprak Bagnyuk met generaal Baranov op zaterdag 10 september om 12:41 uur. Op het moment van het telefoontje was Bagnyuk op kantoor op Znamenka 19. Het laatste telefoontje dat Bagnyuk die avond om 21:20 deed, was met kapitein Alexey Mikhaylov, een R-500-targetingspecialist.

De volgende dag, zondag 11 september, meldde het Russische ministerie van Defensie dat Rusland “in de afgelopen 24 uur” een onbekend aantal R-500-raketten had afgevuurd op de militaire inzet van Oekraïne in Donbass. Later diezelfde dag lanceerde Rusland 12 extra kruisraketten – zes Kalibr en zes door de lucht gelanceerde Kh-101 – op Oekraïne, in de eerste gerapporteerde poging om de energie-infrastructuur van Oekraïne aan te vallen.

Op 12 september 2022 vloog Bagnyuk naar Rostov – vlakbij de grens met Oekraïne – zijn telefoonbewegingen laten zien. In de nacht van 12 op 13 september gaven zijn telefoongegevens een stortvloed aan telefoontjes weer. Tussen middernacht en 02:00 uur sprak hij vier keer met zijn meerdere kolonel Kapshuk, en belde hij zijn ondergeschikten, Maj. Matvey Lyubavin (Kalibir-specialist) en Kapitein Alexey Mikhaylov (R-500-specialist), elk twee keer.

De volgende dag, 14 september, meldde het Russische ministerie van Defensie dat het een ” plotselinge nachtelijke lancering ” had uitgevoerd van een Iskander-kruisraketcomplex dat gericht was op een commandocentrum van de Oekraïense strijdkrachten. Volgens het Russische ministerie van Defensie is de lancering vanaf Oekraïens grondgebied gedaan.

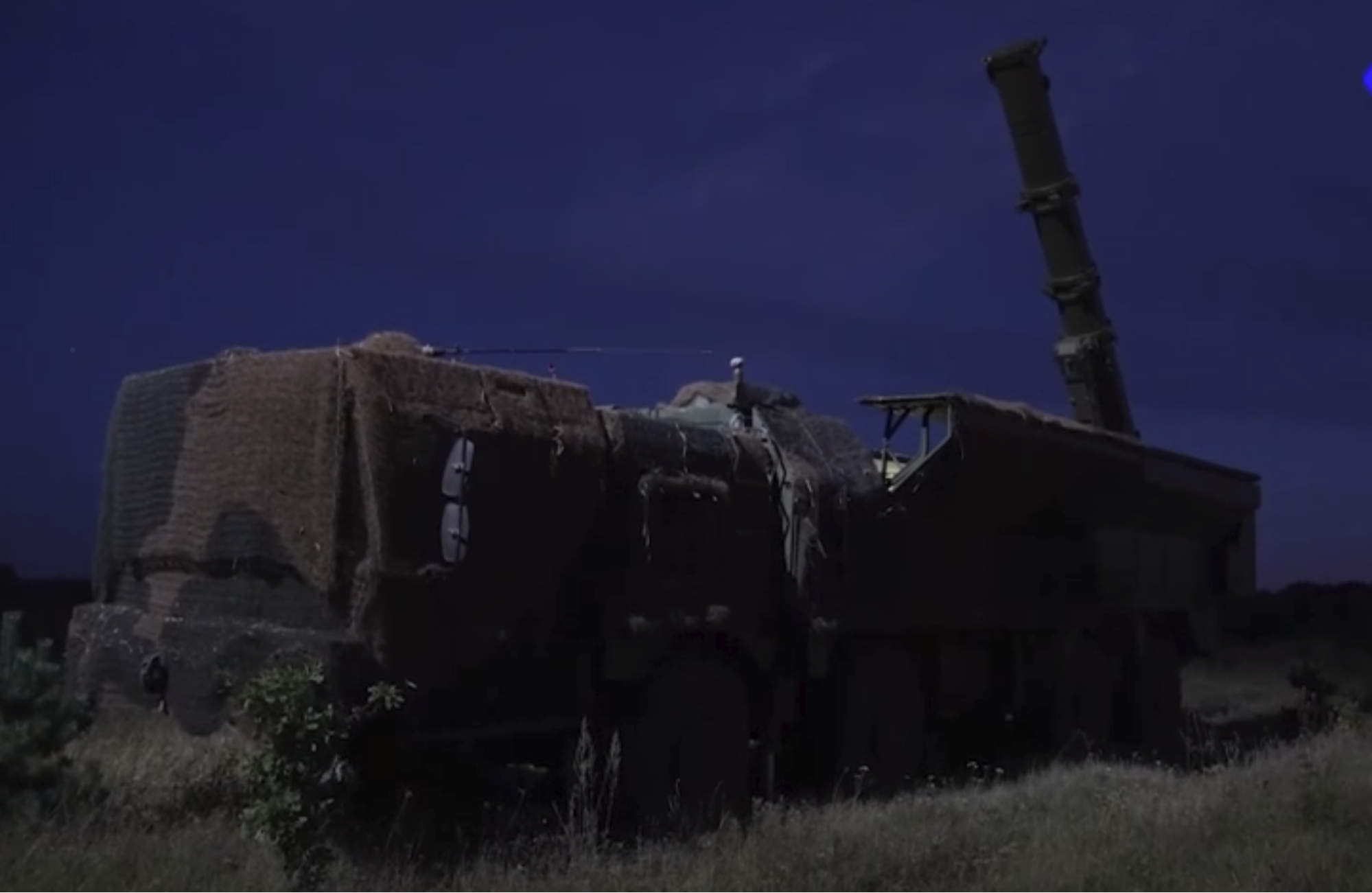

Screengrab van een video gedistribueerd door het Russische Ministerie van Defensie die de vermeende nachtelijke R-500-lancering vanaf een Iskander-complex laat zien.

Later op dezelfde dag lanceerden Russische vliegtuigen acht Kh-101-kruisraketten op de hydraulische infrastructuur in Kryvyi Rih, waardoor delen van de centrale Oekraïense stad dagenlang zonder water zaten.

De vroegste telefoontjes tussen Bagnyuk en Gen. Baranov die door ons team zijn geïdentificeerd dateren van 13 maart 2022. Die ochtend spraken de twee twee keer tussen 10.00 en 10.30 uur. Eerder die ochtend had Rusland het dodelijkste salvo gelanceerd sinds het begin van hun invasie, met 30 Kh-101- en Kalibr-raketten. Het liet een gerapporteerde tol van ten minste 35 doden en 134 gewonde soldaten en officieren . Dit omvatte buitenlandse militaire instructeurs in een militair trainingskamp in het nabijgelegen Yavoriv.

Een uur om te doden

De telefoongegevens van Bagnyuk onthullen een scala aan andere informatie, waaronder dat hij een fervent muntenverzamelaar is die een groot deel van zijn tijd – ook tijdens werkuren – aan de telefoon doorbrengt met sites voor het verhandelen van munten, zoals eurocoin.ru. Zijn obsessie met numismatiek kwam vooral in het oog op de ochtend van 10 oktober 2022, toen hij, zo blijkt uit zijn telefoongegevens, om 06:45 uur verschillende keren communiceerde met de munthandelwebsite eurocoin.ru, ongeveer een uur voordat een salvo van raketten toesloeg. Kiev, tientallen doden.

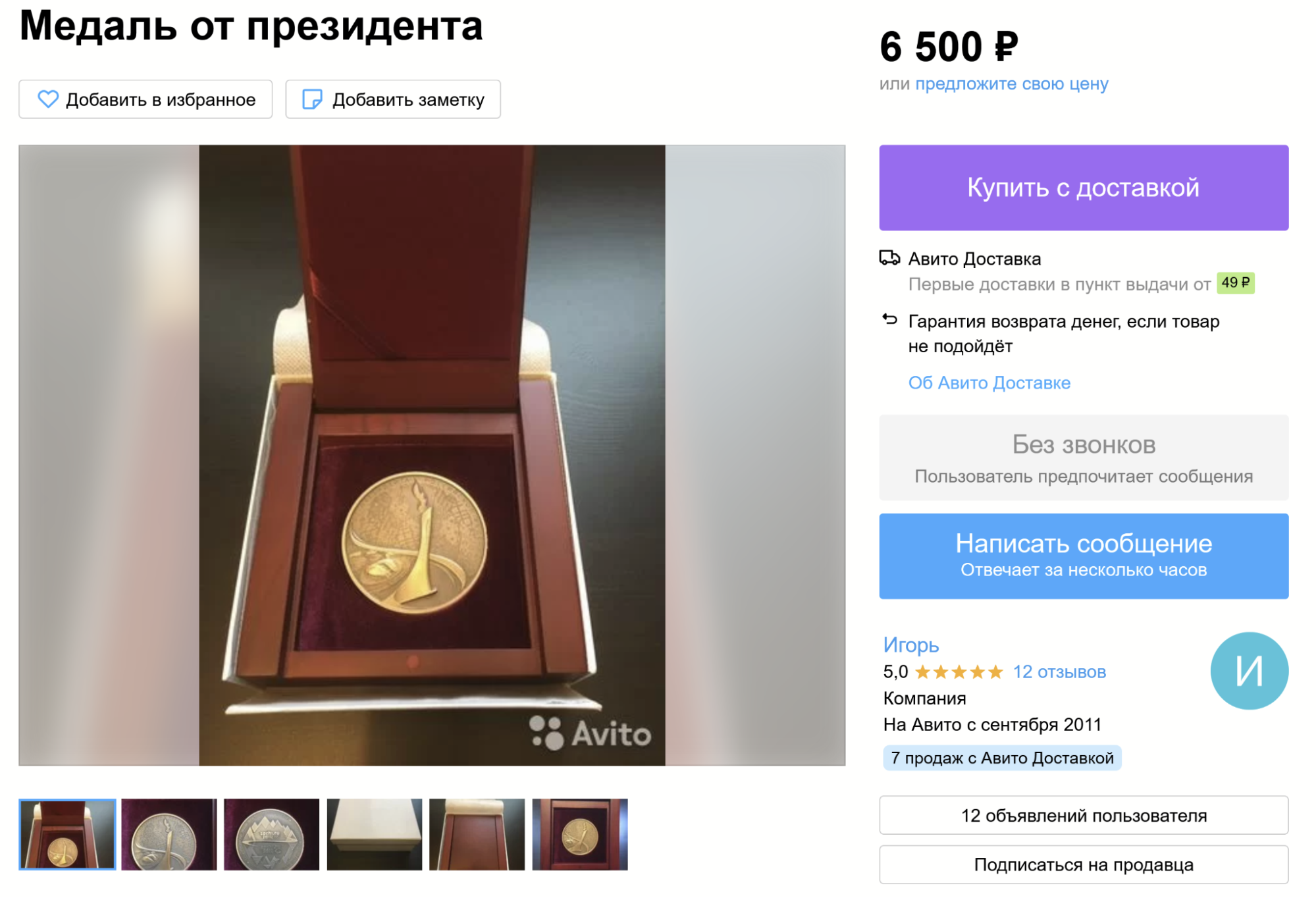

Luitenant-kolonel Bagnyuk is ook een actieve verkoper op Avito.ru, het Russische equivalent van Ebay. Onder zijn recente verkopen van munten en consumentenelektronica biedt hij op het moment van publicatie momenteel een door president Poetin in 2014 toegekende medaille te koop aan. Op basis van beschrijvingen van andere aanbiedingen van hetzelfde type medaille, werd deze toegekend “voor bijdrage aan de organisatie van de Olympische Spelen in Sochi”. Het is niet duidelijk welke rol Bagnyuk mogelijk heeft gespeeld met betrekking tot de Olympische Spelen. Hij verkoopt de medaille van Poetin voor 6.500 roebel, of ongeveer $ 105.

Een medaille te koop op de Avito.ru-site van luitenant-kolonel Bagnyuk.

Uit telefoongegevens van Bagnyuk en zijn ondergeschikten van de weken voorafgaand aan de aanslagen van 10 oktober blijkt een golf van communicatie vanaf 2 oktober tot een piek op 9 oktober, met in totaal 11 telefoontjes naar technici op de laatste dag voor de stakingen. Vóór 2 oktober was er gedurende ongeveer twee weken een onderbreking van de communicatie, ook in overeenstemming met de afwezigheid van meldingen van intensief gebruik van kruisraketten. Dit suggereert dat de planning voor de aanval van 10 oktober ongeveer een week eerder is begonnen, in overeenstemming met inlichtingeninformatie die door de Oekraïense autoriteiten is verkregen. Deze timing houdt ook in dat de aanval op de energie-infrastructuur mogelijk geen direct gevolg was van de gedeeltelijke vernietiging van de Kertsj-brug op de Krim op 8 oktober 2022.

De dag voor de raketaanvallen, die op zondag 9 oktober net na 15.00 uur begonnen, riep Bagnyuk achtereenvolgens drie officieren op: ingenieurs van het GVC-team, elk gespecialiseerd in een van de drie soorten kruisraketten.

Om 15:17 belde Bagnyuk Kapitein Alexey Mikhaylov, een lid van het subteam dat gespecialiseerd is in de door land gelanceerde R-500-raketten. Een paar minuten later belde hij Maj. Matvei Lyubavin, een van de hogere ingenieurs van het subteam Kalibr-raketten, gelanceerd door de zee. Hij belde Lyubavin op zijn vaste lijn op kantoor om te laten zien dat Lyubavin op een zondagmiddag aan zijn bureau zat.

Na een pauze van bijna twee uur kreeg Bagnyuk om 17:10 een telefoontje van kolonel Kapshuk, een van de plaatsvervangende commandanten van de GVC . Nadat hij had opgehangen met zijn superieur, belde luitenant-kolonel Bagnyuk onmiddellijk Sr. Lt. Olga Chesnokova, een lid van het subteam dat gespecialiseerd is in de door de lucht gelanceerde Kh-101-kruisraketten. Bagnyuk belde Chesnokova twee keer achter elkaar om 17:16 en 17:17, en belde vervolgens zijn superieure kolonel Kapshuk om 17:20 terug. Zo had luitenant-kolonel Bagnyuk tussen 15:17 en 17:17 een lid van elk van de subeenheden gebeld die gespecialiseerd waren in de drie soorten raketten die de volgende ochtend tegen Oekraïne zouden worden gelanceerd.

Luitenant-kolonel Bagnyuk begaf zich vervolgens van zijn huis in de buitenwijken van Moskou naar zijn kantoor op Znamenka 19, het hoofdkwartier van de generale staf van het Russische leger. Uit metadata van zendmasten blijkt dat hij tot laat in de avond op zijn kantoor bleef. Hij belde om 21:15 nog een laatste keer met het hoofd van de GVC, generaal Baranov, en vertrok toen naar huis.

Bagnyuk keerde de volgende ochtend, 10 oktober 2022, net na 05.30 uur terug naar kantoor, blijkt uit de metadata van zijn mobiele telefoon. Hij arriveerde net op tijd voor zijn online muntenhandel, een uur voordat de aanvallen op Oekraïne begonnen.

De aanpak: contact opnemen met het GVC-team

De militaire ingenieurs van de raketplanningseenheid van GVC zijn jonge mensen, meestal achter in de twintig, met de vier jongste leden slechts 24 jaar oud. Hoewel velen van hen een eerdere civiele wiskunde- of IT-opleiding hadden genoten, ondergingen ze allemaal een opleiding in militaire techniek aan de Militaire Academie van Strategische Rakettroepen of het Militair-Naval Engineering Institute.

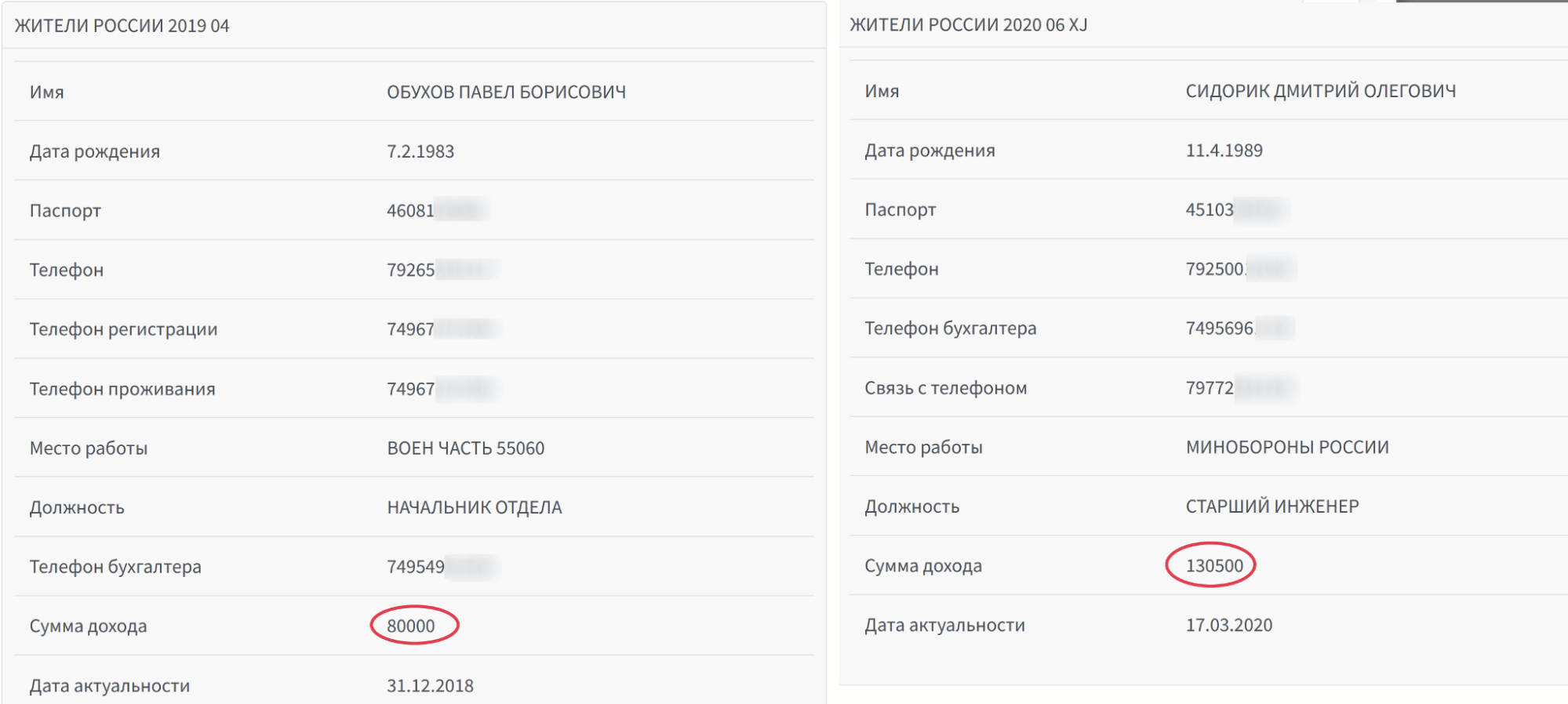

In tegenstelling tot hun militaire leeftijdsgenoten, van wie de meesten zijn blootgesteld aan op zijn minst enig persoonlijk risico in de buurt van de frontlinie, werken deze jonge mensen vanuit beveiligde commandocentra in Moskou en St. Petersburg, en lijken ze hun leven te leiden met weinig inmenging van een oorlog waarin zij een cruciale rol spelen. Hoewel hun huidige loonniveaus in oorlogstijd niet bekend zijn, suggereren gelekte salarisgegevens voor sommige leden van 2018 tot 2020, beschikbaar in gegevensaggregators zoals Glaz Boga, dat de loontarieven zijn gestegen, van een maandelijks gemiddelde van Rub 80.000 (VS $ 1.300) in 2018 tot een gemiddelde van Rub 130.000 ($ 2.100) in 2020.

Uitgelekte salarisgegevens, bron: HimeraSearch data aggregator.

Matvey Lyubavin lijkt een van de meest vooraanstaande ondergeschikten van luitenant-kolonel Bagnyuk te zijn op basis van hun aantal telefonische interacties. Lyubavin werd geboren in 1992 en voltooide in 2009 de Nakhimov marine-militaire school in St. Petersburg. In 2014 studeerde hij af aan het Military-Naval Engineering Institute in St. Petersburg met een specialisatie in “IT-automatisering van speciale systemen”.

Na zijn afstuderen werkte hij in civiele banen, onder meer in IT-ondersteuning voor twee banken en bij een farmaceutisch R&D-bedrijf. Gedurende een aantal jaren leidde hij het leven van een gewone stadse van Moskou, reisde naar het buitenland, organiseerde modeshows en tweette gedetailleerde recensies over de nieuwste films. Lyubavin nam ook een standpunt in over maatschappelijke kwesties, retweet steun voor de weigering van messenger Telegram om gegevens met de Russische autoriteiten te delen en werd lid van Active Citizen, een onafhankelijk programma voor burgerbetrokkenheid. Zijn telefoonnummer staat ook in de uitgelekte database van de Smart Voting-deelnemers – een strategische stempoging door Alexey Navlany’s anti-corruptiestichting om stemmen weg te leiden van de regerende partij Verenigd Rusland ten gunste van een andere kandidaat.

Maj Matvey Lybavin. Links: schooldiploma 2009. Centrum: 2014, afstuderen van de Marine Academie. Rechts: 2022 cv-foto.

In 2020 werkte Lyubavin al voor de geheime GVC-preplanningseenheid voor vluchten. Volgens zijn eigen cv, dat in maart 2022 op een freelance website voor het zoeken naar werk werd geplaatst , ontving hij een certificaat van dankbaarheid van de Russische president. (Vreemd genoeg leek Lyubavin, nadat de oorlog was begonnen, te geloven dat zijn dagelijkse verplichtingen bij het GVC hem in staat stelden aanvullende inkomsten te genereren uit copywriting en redactiediensten, evenals uit het aanbieden van ” het organiseren van strategische onderzoeks- en trainingshandleidingen voor het management ” en ” structurering en rijmen van de expositie voorstellen “.)

Nadat hij de correlatie tussen de telefoontjes van Lyubavin en de raketlanceringen had waargenomen, benaderde Bellingcat hem in april 2022 via een beveiligde chat op Telegram en vroeg hem om commentaar te geven op hoe hij zich voelde over de talrijke burgerslachtoffers van de raketaanvallen. Lyubavin reageerde met de woorden: “Wees professioneel; stel mij concrete vragen”.

Vervolgens hebben we de vraag geherformuleerd als “Zijn de vele burgerslachtoffers tijdens kruisraketten een beoogde uitkomst of het resultaat van een foutieve targeting”. Hierop antwoordde Lyubavin dat hij deze vraag niet kan beantwoorden. Naar aanleiding van deze reactie liet de Telegram-app de verslaggever weten dat hij een screenshot van de chat had gemaakt. Hij weigerde te antwoorden op herhaalde verdere vragen die hem in de daaropvolgende maanden werden gesteld.

Toch was majoor Matvey Lyubavin een van de meest openhartige leden van het team toen Bellingcat hem benaderde voor een recht op weerwoord. Een ander teamlid, wiens identiteit niet bekend is omdat ze contact hebben opgenomen met verslaggevers via een brander-e-mailaccount dat door Bellingcat en The Insider aan alle gecontacteerde leden is verstrekt, deelde twee groepsfoto’s van het GVC-team en twee foto’s van hun commandant, luitenant-kolonel. Bagnyuk, het dragen van zijn vele medailles.

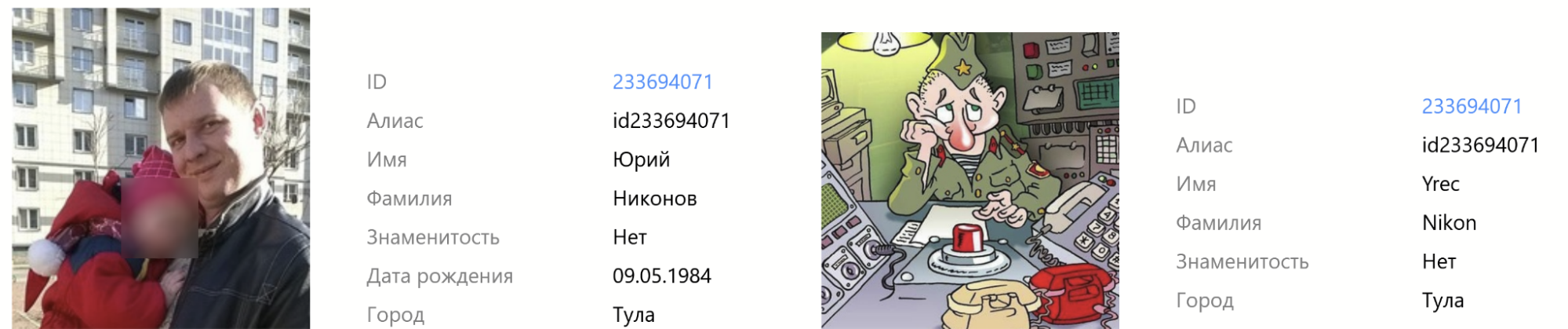

Toen een verslaggever van Bellingcats partner The Insider contact opnam met Kapitein Yuriy Nikonov, een van de ingenieurs die de afgelopen zes maanden het vaakst contact hadden met Bagnyuk, ontkende hij iets te weten over de GVC of de aanhoudende oorlog. Hij zei dat hij een buschauffeur was en dat alle beweringen dat hij in verband werd gebracht met de vermoedelijke targeting-eenheid “absolute onzin” waren.

In navolging van The Insider maakte Nikonov zijn social media-account op VK privé. Zijn nieuwe avatar werd een foto van een stripfiguur in Russisch militair uniform die op het punt staat op een rode knop te drukken (de cartoon lijkt eerst te zijn gebruikt als illustratie bij de grap van een Russische soldaat die de spot drijft met de beruchte onnauwkeurigheid van Russische raketaanvallen) . Op het moment van schrijven had kapitein Yuriy Nikonov nog steeds een actief profiel op een Russische datingwebsite, waar hij zichzelf omschreef als een IT-specialist die er ‘perfect uitzag’ en voor de staat werkte.

VK-account van Capt. Yury Nikonov, van de Kalibr-targeting-eenheid, historische accountgegevens van 2019 en van juli 2022 nadat Bellingcat contact met hem had opgenomen. Bron: vkfaces.com.

Andere leden van het GVC-team die telefonisch bereikten op dezelfde nummers die in Bagnyuks oproeprecords stonden, bevestigden ook hun identiteit, maar ontkenden dat ze bij de GVC werkten of iets te maken hadden met het Russische leger.

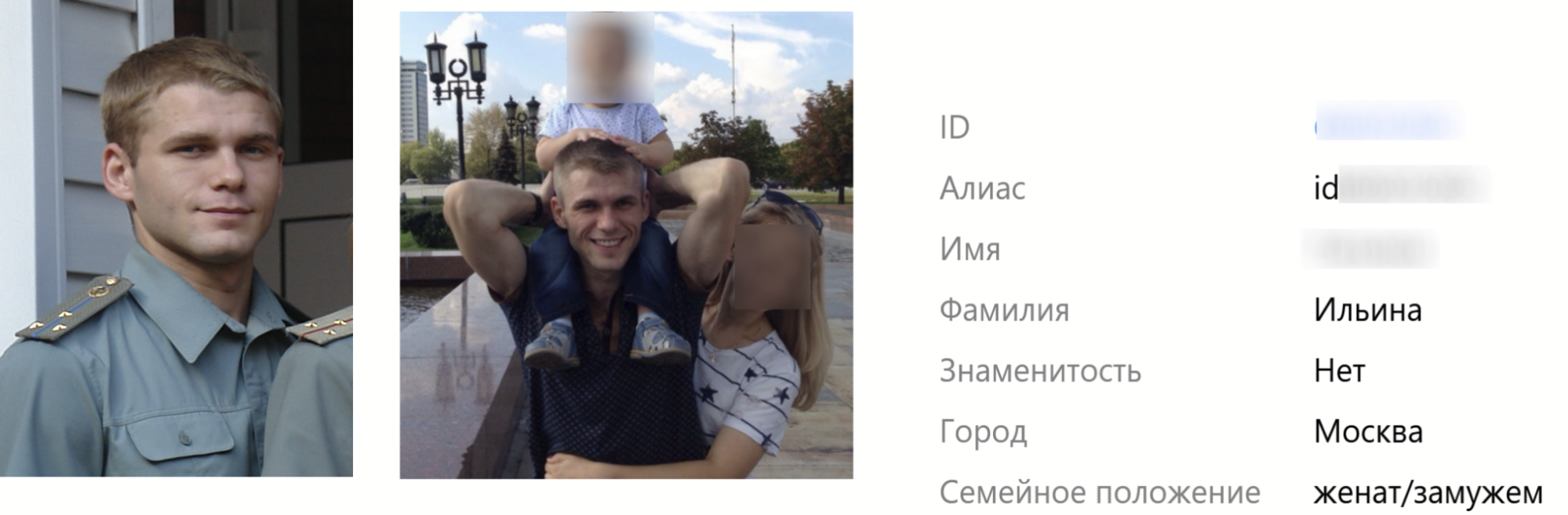

Bijvoorbeeld kapitein Sergey Ilyin, die de afgelopen vier maanden meer dan 30 keer telefonisch met Bagnyuk heeft gesproken, en wiens eigen telefoongegevens laten zien dat hij communiceerde met acht andere leden van het Kalibr-subteam, vaak in verband met raketten aanvallen, vertelde onze partner The Insider dat hij een “zelfstandige loodgieter” is en dat zijn enige penseel met berekeningen gewoon “zo’n metingen waren die van pas komen tijdens loodgieterswerk”. Toch verschijnt Ilyin in militair uniform op een groepsfoto met andere militaire ingenieurs die het insigne van de GVC dragen .

Links, Capt. Ilyin in de GVC groepsfoto. Juist, een familiefoto van het sociale media-account van zijn vrouw die hem hielp bij zijn uiteindelijke identificatie.

Een ander lid van het team dat in Bagnyuks telefoontjes rond de tijd van raketaanvallen verscheen, was Artem Vedenov. Hij nam ons telefoontje aan en bevestigde zijn naam, maar zei dat hij op een boerderij werkt, en bood de verslaggever aan om uit te leggen hoe je een varken slacht of een kip plukt.

Maj. Ivan Popov, een andere Kalibr-ingenieur met een diploma van de St. Petersburg Military Naval Engineering Academy, zei dat hij een zelfstudie in Python was, maar nog nooit had gehoord over de GVC of over het programmeren van raketpaden. Luitenant Ekaterina Chugunova, ook van de Kalibr-subeenheid, zei dat ze een bloemist was en stond erop dat het telefoontje naar een verkeerd nummer was.

Toen een andere GVC-ingenieur, Vladimir Vorobyev, die ontkende iets met het Ministerie van Defensie en met de GVC te maken te hebben, een foto van zichzelf in militair uniform met het GVC-insigne te zien kreeg, zei hij dat dit de eerste keer in zijn leven was dat hij deze foto, en uitte zijn schok dat hij in een militair uniform was.

Bellingcat is een non-profitorganisatie en het vermogen om ons werk uit te voeren is afhankelijk van de vriendelijke steun van individuele donateurs. Wil je ons werk steunen, dan kan dat hier . Je kunt je hier ook abonneren op ons Patreon-kanaal . Abonneer u op onze nieuwsbrief en volg ons hier op Twitter .