30 maart 2023 hln.be

Het nieuwe internationale onderzoeksproject de ‘Vulkan Files’ werpt licht op de duistere tactieken waarmee Russische inlichtingendiensten cyberaanvallen uitvoeren, desinformatiecampagnes inzetten en zich voorbereiden voor aanvallen op belangrijke infrastructuur. De Vulkan Files bestaan uit meer dan 5.000 pagina’s vertrouwelijke informatie die door een Russische cyberveiligheidsexpert werden gelekt, omwille van zijn misnoegen over de Russische inval in Oekraïne.

Gelekte ‘Vulkan Files’ onthullen plannen voor Russische cyberoorlog

De anonieme bron speelde de documenten, die voornamelijk de periode van 2016 tot 2021 beslaan, door aan een Duitse verslaggever. “Mensen moeten de gevaren hiervan kennen,” zei de klokkenluider. “Vanwege de gebeurtenissen in Oekraïne heb ik besloten deze informatie openbaar te maken. Het bedrijf doet slechte dingen en de Russische regering is laf en in fout. Ik ben boos over de invasie van Oekraïne en de verschrikkelijke dingen die daar gebeuren. Ik hoop dat jullie deze informatie kunnen gebruiken om te laten zien wat er achter gesloten deuren gebeurt.”

Ik hoop dat jullie deze informatie kunnen gebruiken om te laten zien wat er achter gesloten deuren gebeurtKlokkenluider

Het Russische bedrijf NTC Vulkan is op het eerste gezicht een doorsnee cyberveiligheidsbedrijf, maar uit de gelekte documenten blijkt dat de firma zich volop inzet voor de uitbreiding van de Russische cyberoorlogscapaciteiten. Het werk van NTC Vulkan is gelinkt aan de Russische geheime dienst FSB, de Russische militaire inlichtingendienst GRU en de Russische buitenlandse inlichtingendienst SVR.

De ingenieurs van Vulkan creëren computerprogramma’s en databases waarmee Russische inlichtingendiensten en hackersgroepen beter kwetsbaarheden kunnen vinden, aanvallen kunnen coördineren en online activiteiten kunnen controleren. De documenten suggereren ook dat het bedrijf betrokken is bij de verspreiding van desinformatie, alsook trainingen creëerde om op afstand echte doelwitten te verstoren, zoals zee-, lucht- en spoorwegcontrolesystemen.

Hackingtools

Een van de documenten linkt een tool voor cyberaanvallen aan de gevreesde hackersgroep ‘Sandworm’, die volgens Amerikaanse functionarissen tweemaal het Oekraïense elektriciteitsnet platlegde, de Olympische Winterspelen van 2018 verstoorde en in 2017 NotPetya uitbracht, economisch gezien de meest vernietigende cyberaanval uit de geschiedenis. Met de codenaam Scan-V speurt de tool via het internet kwetsbaarheden op, die dan worden opgeslagen voor gebruik bij toekomstige cyberaanvallen.

Propaganda

Een ander systeem met de naam Amezit vormt een blauwdruk voor het bewaken en controleren van het internet in regio’s die onder Russisch bevel staan. Het is onduidelijk of Amezit wordt ingezet in bezette delen van Oekraïne, maar vorig jaar nam Rusland wel de controle over van Oekraïense internet- en telefoniediensten in de bezette gebieden. Oekraïense burgers werden gedwongen om zich aan te sluiten bij telecomoperatoren uit de Krim, en simkaarten werden uitgedeeld in ‘filtratiekampen’ onder leiding van de FSB.

Met PRR, een ander subsystem van Amezit maakt het Russische leger valse profielen aan op sociale media, die gebruik maken van gestolen foto’s en maandenlang gebruikt worden om een realistisch digitaal spoor achter te laten en vervolgens worden ingezet voor de verspreiding van desinformatie. De documenten tonen screenshots van nepaccounts op Twitter van 2014 tot eerder dit jaar, die onder andere een samenzweringstheorie over Hillary Clinton verspreiden en ontkennen dat Syrische burgers omkwamen bij Russische luchtaanvallen.

Aanvallen op infrastructuur

Een derde door Vulkan gebouwd systeem – Crystal-2V – is nog gevaarlijker. Het trainingsprogramma lijkt aanvallen te simuleren op een reeks essentiële nationale infrastructuurdoelwitten, zoals spoorlijnen, elektriciteitscentrales, luchthavens, waterwegen, havens en industriële controlesystemen.

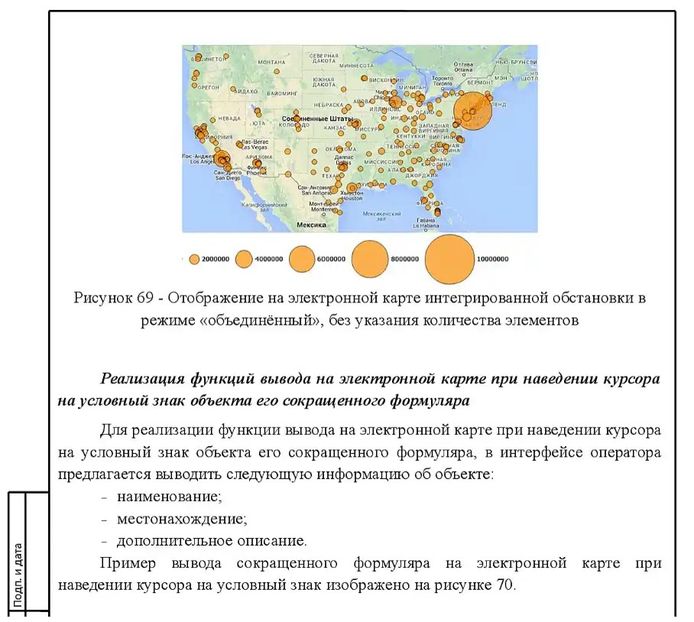

Sommige documenten bevatten vermoedelijke illustraties van mogelijke doelwitten. Zo is er een kaart met tientallen stipjes in de VS en een illustratie met informatie over een Zwitserse kerncentrale en het Zwitserse ministerie van Buitenlandse Zaken.

Een kaart met mogelijke doelwitten in de VS. © rv

Authentiek

Vijf westerse inlichtingendiensten en verscheidene cyberveiligheidsbedrijven die de Vulkan Files konden inkijken zijn overtuigd van hun authenticiteit.

Experts en ambtenaren die zich over de documenten bogen konden echter geen sluitend bewijs vindend dat de cyberoorlogstools al daadwerkelijk door Rusland werden ingezet, maar de files vermelden tests en betalingen voor werk dat Vulkan verrichte voor de Russische veiligheidsdiensten en verschillende bijbehorende onderzoeksinstituten. Het bedrijf heeft zowel overheids- als civiele klanten.

Het onderzoeksproject wordt geleid door journalisten van Paper Trail Media en Der Spiegel. Onder andere The Guardian, Le Monde, Süddeutsche Zeitung en The Washington Post werken mee aan de Vulkan Files.

Wat is Vulkan?

Vulkan werd in 2010 opgericht door Anton Markov en Alexander Irzhavsky. Beide mannen dienden in het verleden in het Russische leger en studeerden af aan de militaire academie van Sint-Petersburg, waarbij ze respectievelijk de rang van kapitein en majoor kregen. “Ze hadden goede contacten in die richting”, vertelt een voormalige medewerker van Vulkan.

Het bedrijf werd gelanceerd in een periode waarin Rusland zijn cybercapaciteiten aan ijltempo uitbreidde. In 2011 kreeg Vulkan bijzondere vergunningen van de overheid om mee te werken aan geheime militaire projecten en staatsgeheimen. Er werken meer dan 120 mensen. Zo’n 60 van hen zijn softwareontwikkelaars. Daarnaast zou er maximaal een tiental freelancers zijn.

De bedrijfscultuur van Vulkan doet meer denken aan die van een bedrijf in Silicon Valley dan die van een spionagebedrijf. Er is een bedrijfsvoetbalteam, medewerkers krijgen emails met fitnesstips en jarige medewerkers worden in de bloemetjes gezet. De vrolijke slogan “Maak van de wereld een betere plek” staat centraal in een promovideo. Patriottisme wordt bij Vulkan hoog in het vaandel gedragen en veel personeelsleden studeerden aan de Technische Staatsuniversiteit van Moskou, waar traditioneel veel defensiemedewerkers afzwaaiden.

Gevaar?

Tot de Russische invasie van Oekraïne in 2022 reisde Vulkan-personeel openlijk naar West-Europa en bezocht het IT- en cyberbeveiligingsconferenties, waar er contacten werden gelegd met afgevaardigden van westerse beveiligingsbedrijven.

Ex-Vulkan-medewerkers wonen nu in Duitsland, Ierland en andere EU-landen. Sommigen werken voor grote technologiebedrijven. Twee werken er bij Amazon Web Services en Siemens.

Het is onduidelijk of voormalige Vulkan-ingenieurs die zich nu in het westen bevinden een veiligheidsrisico vormen, en of zij onder de aandacht zijn gekomen van westerse contraspionagediensten. De meesten lijken familie in Rusland te hebben, een kwetsbaarheid die de FSB gebruikt om Russische professionals in het buitenland onder druk te zetten en tot medewerking te dwingen.

Een ex-medewerker van Vulkan vertelde aan een journalist dat hij spijt had van zijn werk. “In het begin was het niet duidelijk waarvoor mijn werk zou worden gebruikt,” zei hij. “Na verloop van tijd begreep ik dat ik niet verder kon en dat ik het regime niet wilde steunen. Ik was bang dat mij iets zou overkomen, of dat ik in de gevangenis zou belanden.”

Klokkenluider: “Ik leef nu als een geest”

Er zijn ook enorme risico’s voor de anonieme klokkenluider achter de Vulkan Files. Het Russische regime maakt immers jacht op verraders. De klokkenluider is zich bewust van de gevaren, vertelde die tijdens een kort gesprek met de Duitse journalist via een beveiligde chatapp, maar de persoon heeft naar eigen zeggen extreme voorzorgsmaatregelen genomen door zijn vorige leven achter zich te laten en nu te leven “als een geest”.